Attacchi su larga scala, ai computer, che riescono a cambiare gli indirizzi dei siti web per l'hacking.

Secondo gli esperti esterni ad ICANN, gli hacker prendono di mira governi, servizi di intelligence o di polizia, compagnie aeree o l'industria petrolifera in Medio Oriente o in Europa . Uno di loro crede anche che questi attacchi abbiano avuto origine in Iran.

'Attaccano la stessa infrastruttura di internet', ha detto venerdì David Conrad, un funzionario dell'ICANN, che parla di una campagna 'senza precedenti su scala molto ampia', che si è straordinariamente intensificata molto recentemente. 'Ci sono già stati attacchi mirati, ma mai così', ha aggiunto dopo una riunione di emergenza dell'organizzazione venerdì.

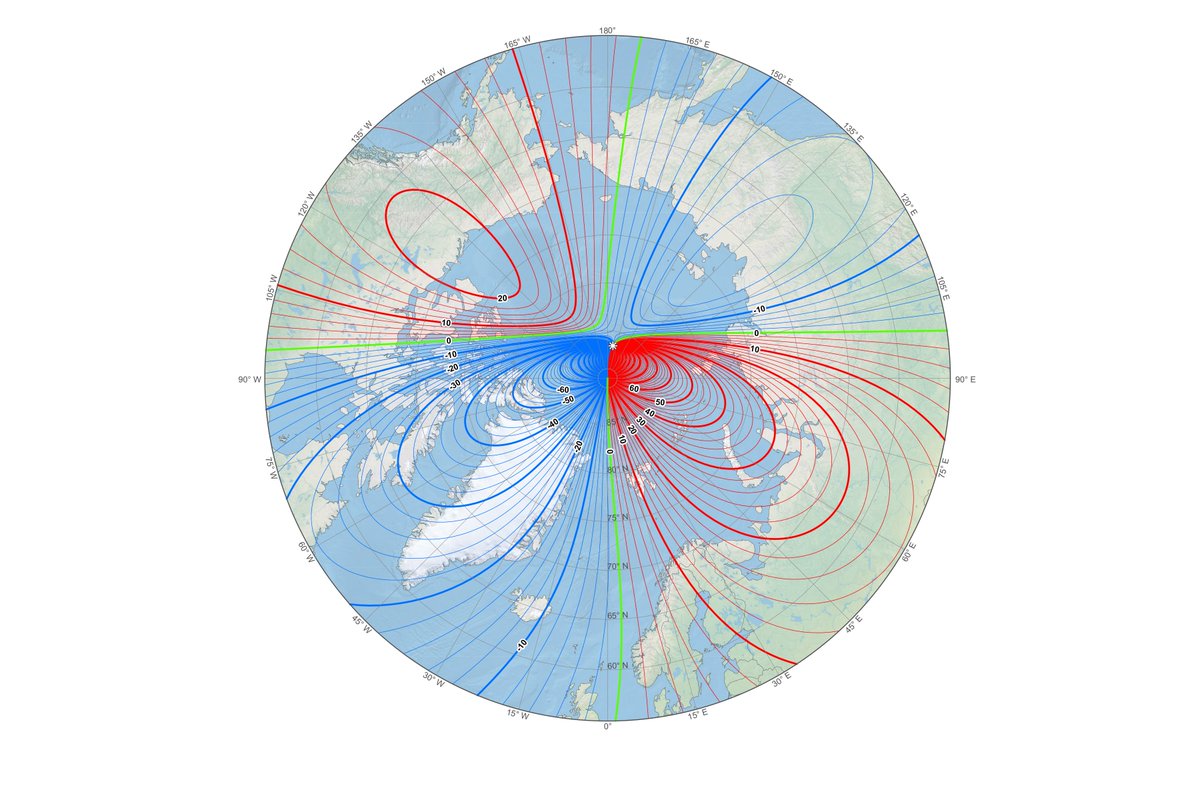

In sostanza, questi attacchi consistono nel 'sostituire gli indirizzi dei server' autorizzati 'con gli indirizzi delle macchine controllate dagli aggressori', ha affermato l'organizzazione. Ciò consente agli hacker di cercare i dati (password, indirizzi e-mail ecc.) nel loro percorso o di catturare completamente il traffico orientandolo verso i loro server.

Con base in California, ICANN gestisce il sistema di nomi di dominio online che il pubblico conosce sotto forma di indirizzi di dominio .com o .it, ma anche .gov ecc. per esempio. È proprio il sistema dei nomi di dominio ('Domain Name System', DNS) - che consente di connettere un computer a un sito web - che viene attaccato dagli hacker, non identificati.

Questi nomi funzionano un po' come gli operatori telefonici di un tempo, che collegavano gli interlocutori l'un l'altro collegando i cavi a un circuito.

Gli attacchi DNS, soprannominati 'DNSpionaggio', sono praticamente come qualcuno che va all'ufficio postale, piazzato sul nostro indirizzo, legge la posta e poi la inserisce nella casella di posta. Recentemente il Dipartimento della Sicurezza Nazionale degli Stati Uniti (DHS) ha riferito degli attacchi, il primo dei quali è stato segnalato nel 2017.

'Un sacco di cose brutte possono accadere a te (o al mittente) in base al contenuto della posta', ha aggiunto il DHS. Con la recente escalation di attacchi, ICANN 'ritiene che vi sia un rischio significativo in corso su parti importanti dell'infrastruttura dei nomi di dominio', ha detto venerdì, invitando i leader a prendere misure adeguate.

Precisamente, invita ad implementare un protocollo di protezione chiamato Domain Name System Security Extensions (DNSSEC). Tuttavia, 'non esiste un unico strumento per risolvere questo problema', ha avvertito David Conrad dell'ICANN. 'Abbiamo bisogno di migliorare la sicurezza generale del DNS se vogliamo avere qualche speranza di prevenire tali attacchi', ha aggiunto.

Secondo Ben Read, della compagnia specializzata in cyber-spionaggio FireEye, l'elenco di obiettivi di 'DNSpionaggio' include organizzazioni che registrano nomi di dominio (essi stessi convalidati da ICANN) o fornitori di accesso a internet, specialmente in Medio Oriente. Gli attacchi stanno principalmente cercando di recuperare indirizzi e-mail e password, ha detto Read, che dice 'ci sono prove che provengano dall'Iran o sono fatti per sostenere l'Iran'.

Secondo un altro esperto, Adam Meyers della ditta CrowdStrike, gli 'hacker' hanno cercato in particolare di rubare le password in Libano e negli Emirati Arabi Uniti. 'Con questo accesso, potrebbero interrompere l'utilizzo di parti di Internet. Hanno scelto di intercettare (i dati) e spiare le persone', ha aggiunto.

Gli attacchi informatici di tutte le dimensioni e tipi si sono moltiplicati a un ritmo esponenziale negli ultimi anni. Secondo gli esperti, gli hacker appartengono spesso a due categorie principali: individui o gruppi di 'hacker' che vogliono fare soldi (ransomware, per rivendere dati personali alla parte nascosta di internet soprannominata darknet ... ) o agli Stati che desiderano spiare altri paesi e / o seminare dissidi politici.

Secondo gli esperti e le autorità di molti paesi (soprattutto gli Stati Uniti), la Cina, la Russia, l'Iran o la Corea del Nord sono particolarmente attive nella pirateria, che però negano sistematicamente.

Il formaggio vegano non è formaggio. Almeno non avrà più il diritto di chiamarsi così. L'agenzia canadese per l'ispezione degli alimenti, ha proibito Blue Heron alla fine di gennaio di chiamare i suoi prodotti caseari.

Il formaggio vegano non è formaggio. Almeno non avrà più il diritto di chiamarsi così. L'agenzia canadese per l'ispezione degli alimenti, ha proibito Blue Heron alla fine di gennaio di chiamare i suoi prodotti caseari.